اكتشاف تهديدات نقطة النهاية والاستجابة لها (EDR)

تم تصميم أنظمة حماية نقطة النهاية الحالية لاكتشاف الهجمات السيبرانية وتحليلها وحظرها واحتوائها بسرعة. للقيام بذلك، يجب أن تعمل تلك الأنظمة مع بعضهم البعض ومع تقنيات الأمان الأخرى لمنح المسؤولين رؤية للتهديدات المتقدمة لتسريع أوقات الاستجابة للكشف والمعالجة.

التحدي

يمكن أن تستغرق الهجمات المتقدمة دقائق فقط – إن لم يكن ثوانٍ – لإختراق نقاط النهاية. يؤدي النمو المستمر للهجمات المتقدمة وبرامج الفدية ، جنبًا إلى جنب مع الافتقار إلى المعلومات المشتركة بين منتجات الأمان المتباينة ، إلى بطء وفعالية أقل في اكتشاف تهديدات نقطة النهاية والاستجابة لها.

الحل

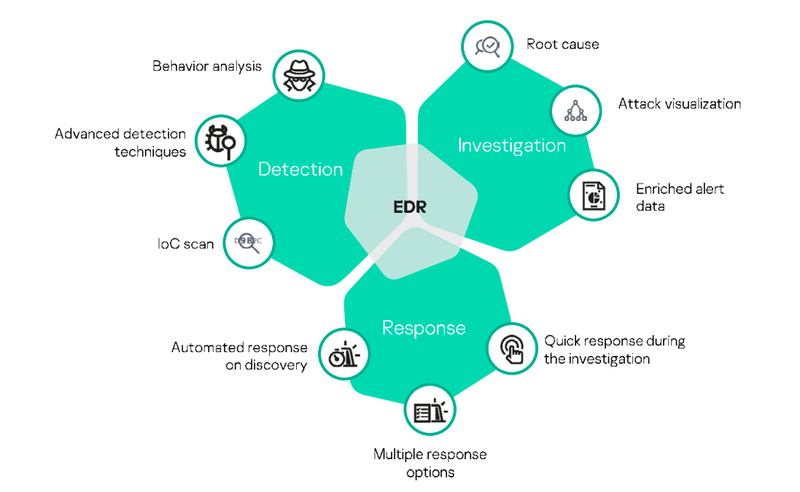

تم تصميم أنظمة حماية نقطة النهاية والاستجابة EDR لتوفير حماية شاملة لنقاط النهاية من التهديدات الإلكترونية.

EDR

يعد أمان اكتشاف

تهديدات نقطة النهاية والاستجابة لها (EDR) أكثر أهمية من أي وقت مضى

من خلال توفير إمكانية الرؤية الشاملة لنقاط النهاية الخاصة بك، يمكن أن تساعدك حلول EDR في اكتشاف التهديدات التي ربما فاتتها إجراءات أمان أخرى.

ما هو أمان نقطة النهاية؟

أمان نقطة النهاية هو ممارسة لتأمين نقاط النهاية أو نقاط الدخول لأجهزة المستخدم النهائي مثل أجهزة الكمبيوتر المكتبية وأجهزة الكمبيوتر المحمولة والأجهزة المحمولة من الاستغلال من قبل الجهات الخبيثة والحملات السيبرانية الضارة. تحمي أنظمة أمان نقطة النهاية نقاط النهاية هذه على الشبكة أو في السحابة من تهديدات الأمن السيبراني. فقد تطور أمان نقطة النهاية من برامج مكافحة الفيروسات التقليدية إلى توفير حماية شاملة من البرامج الضارة المعقدة وتهديدات يوم الصفر المتطورة.

ما هو اكتشاف التهديدات عند نقاط النهاية والاستجابة لها (EDR)؟

EDR هو حل يتم تطبيقة على أجهزة نقطة النهاية لمنع هجمات البرامج الضارة المستندة إلى الملفات ، واكتشاف النشاط الضار وحظره من التطبيقات الموثوقة وغير الموثوق بها ، ولتوفير إمكانات التحقيق والمعالجة اللازمة للاستجابة ديناميكيًا لحوادث الأمان والتنبيهات.

ما الذي يعتبر نقطة نهاية؟

يمكن أن تتراوح نقاط النهاية من الأجهزة الأكثر شيوعًا مثل:

- أجهزة الكمبيوتر المحمولة

- أجهزة لوحية

- أجهزة محمولة

- الساعات الذكية

- طابعات

- الخوادم

- ماكينات الصراف الآلي

- أجهزة طبية

إذا كان الجهاز متصلاً بالشبكة، فسيتم اعتباره نقطة نهاية. مع تزايد شعبية (BYOD) أحضر جهازك الخاص و (IoT) إنترنت الأشياء ، يمكن أن يصل عدد الأجهزة الفردية المتصلة بشبكة المؤسسة بسرعة إلى عشرات (ومئات الآلاف)

لماذا أمن نقطة النهاية مهم؟

تعتبر منصة حماية نقطة النهاية جزءًا حيويًا من الأمن السيبراني للمؤسسات لعدد من الأسباب. أولاً وقبل كل شيء، في عالم الأعمال اليوم، غالبًا ما تكون البيانات هي أثمن الأصول التي تمتلكها الشركة – وفقدان تلك البيانات، أو الوصول إلى تلك البيانات، قد يعرض الشركة بأكملها لخطر الإفلاس. وعلى الشركات أيضًا التعامل ليس فقط مع عدد متزايد من نقاط النهاية، ولكن أيضًا مع زيادة عدد أنواع نقاط النهاية. تجعل هذه العوامل أمان نقطة النهاية للمؤسسة أكثر صعوبة من تلقاء نفسها، ولكنها تتفاقم بفعل العمل عن بُعد وسياسات BYOD – التي تجعل أمان المحيط غير كافٍ بشكل متزايد ويخلق نقاط ضعف.

أصبح مشهد التهديدات أكثر تعقيدًا أيضًا: يبتكر المتسللون دائمًا طرقًا جديدة للوصول أو سرقة المعلومات أو التلاعب بالموظفين لتقديم معلومات حساسة. أضف تكلفة الفرصة البديلة لإعادة تخصيص الموارد من أهداف العمل إلى معالجة التهديدات، وتكلفة السمعة لخرق واسع النطاق، والتكلفة المالية الفعلية لانتهاكات الامتثال، ومن السهل معرفة سبب اعتبار منصات حماية نقطة النهاية ضرورية من حيث تأمين المؤسسات الحديثة.

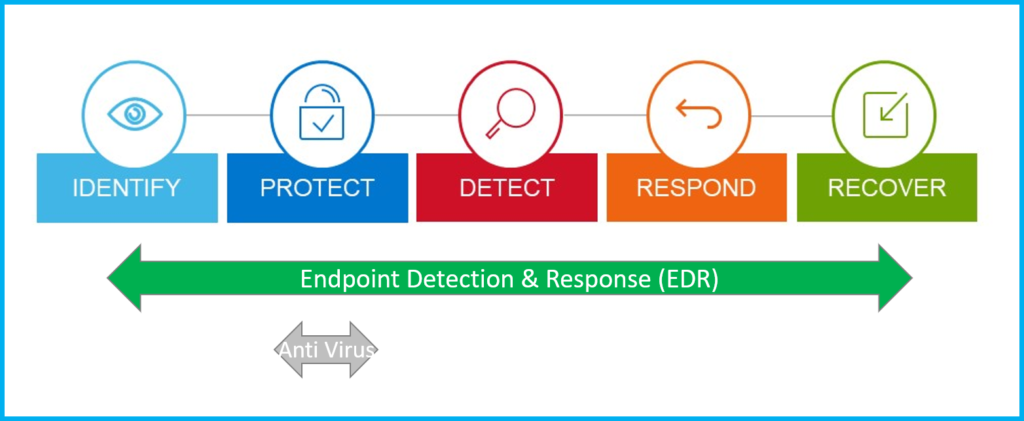

ما هو الفرق بين EDR وحلول مكافحة الفيروسات التقليدي؟

يحمي EDR نقاط النهاية من الاختراق – بغض النظر عما إذا كانت مادية أو افتراضية، داخل المؤسسة أو خارجها ، في مراكز البيانات أو في السحابة. يتم تثبيته على أجهزة الكمبيوتر المحمولة وأجهزة الكمبيوتر المكتبية والخوادم والأجهزة الافتراضية وكذلك نقاط النهاية البعيدة نفسها.

غالبًا ما يكون برنامج مكافحة الفيروسات جزءًا من حل أمان نقطة النهاية ويُنظر إليه عمومًا على أنه أحد الأشكال الأساسية لحماية نقطة النهاية. بدلاً من استخدام التقنيات والممارسات المتقدمة مثل البحث عن التهديدات واكتشاف نقطة النهاية والاستجابة لها (EDR) ،يكتشف برنامج مكافحة الفيروسات ويزيل الفيروسات المعروفة وأنواع البرامج الضارة الأخرى. تعمل برامج مكافحة الفيروسات التقليدية في الخلفية، وتقوم بشكل دوري بفحص محتوى الجهاز بحثًا عن أنماط تطابق قاعدة بيانات توقيعات الفيروسات. يتم تثبيت برنامج مكافحة الفيروسات على أجهزة فردية داخل جدار الحماية وخارجه.

يختلف اكتشاف نقطة النهاية والاستجابة لها (EDR) وحلول مكافحة الفيروسات التقليدية في بعض النواحي الأساسية.

أمان نقطة النهاية مقابل أمان الشبكة:

تم تصميم برامج مكافحة الفيروسات لحماية نقطة نهاية واحدة ، مما يوفر إمكانية الرؤية إلى نقطة النهاية هذه فقط، في كثير من الحالات فقط من نقطة النهاية هذه. ومع ذلك ، ينظر برنامج أمان نقطة النهاية إلى شبكة المؤسسة ككل ويمكن أن يوفر رؤية لجميع نقاط النهاية المتصلة من موقع واحد.

إدارة:

اعتمدت حلول مكافحة الفيروسات القديمة على المستخدم لتحديث قواعد البيانات يدويًا أو للسماح بالتحديثات في الوقت المحدد مسبقًا. تقدم أنظمة حماية نقطة النهاية أمانًا مترابطًا ينقل المسؤوليات الإدارية إلى فريق تكنولوجيا المعلومات في المؤسسة أو فريق الأمن السيبراني.

حماية:

استخدمت حلول مكافحة الفيروسات التقليدية الكشف المستند إلى التوقيع للعثور على الفيروسات. هذا يعني أنه إذا كان عملك هو Patient Zero ،أو إذا لم يقم المستخدمون بتحديث برنامج مكافحة الفيروسات الخاص بهم مؤخرًا ، فقد تظل في خطر. من خلال الاستفادة من السحابة ، يتم تحديث حلول EDR الحالية تلقائيًا. وباستخدام تقنيات مثل التحليل السلوكي، يمكن الكشف عن التهديدات التي لم يتم تحديدها سابقًا على أساس السلوك المشبوه.

كيف يعمل نظام اكتشاف تهديدات نقطة النهاية والاستجابة لها (EDR)؟

تعمل حلول EDR من خلال تحديد حادث أمني ومساعدة فرق الأمن على التخفيف منه. تتضمن العملية عادةً الخطوات التالية:

- مراقبة نقاط النهاية – المراقبة المستمرة لجميع أجهزة نقطة النهاية.

- استخدم التحليل السلوكي لاكتشاف الحالات الشاذة – أنشئ خطًا أساسيًا سلوكيًا لكل جهاز ، واكتشف النشاط الذي يختلف عن الأنماط العادية ، واكتشف متى يتجاوز الحد المقبول ويكون ضارًا على الأرجح.

- تتأثر نقاط النهاية والعمليات بوحدات العزل – بمجرد اكتشاف حادث أمني ، يثوم تلقائيًا بعزل جهاز نقطة النهاية وإيقاف العمليات المشبوهة التي تعمل عليه.

- ارجع إلى نقطة الدخول الأصلية للمهاجم – يجمع البيانات حول نقاط الدخول المحتملة للهجوم ، مما يوفر سياقًا أكثر خارج النشاط على نقطة النهاية الحالية.

- تقديم معلومات حول الخرق الشاذ والخرق المشتبه به – تزويد المحللين بكل ما يحتاجونه للتحقيق في الحادث.

ما هي مكونات نظام اكتشاف تهديدات نقطة النهاية والاستجابة لها (EDR)؟

عادةً ما يشتمل حل أمان نقطة النهاية على المكونات الرئيسية التالية:

- تصنيف التعلم الآلي لاكتشاف تهديدات اليوم الصفري في الوقت الفعلي تقريبًا

- حماية متقدمة من البرامج الضارة والفيروسات لحماية واكتشاف وتصحيح البرامج الضارة عبر أجهزة وأنظمة تشغيل متعددة

- أمان ويب استباقي لضمان التصفح الآمن على الويب

- تصنيف البيانات ومنع فقدان البيانات لمنع فقدان البيانات وتسللها

- جدار حماية متكامل لمنع هجمات الشبكة المعادية

- بوابة بريد إلكتروني لمنع محاولات التصيد الاحتيالي والهندسة الاجتماعية التي تستهدف موظفيك

- التحليلات الجنائية للتهديدات القابلة للتنفيذ للسماح للمسؤولين بعزل الإصابات بسرعة

- الحماية من التهديدات الداخلية للحماية من الإجراءات غير المقصودة والخبيثة

- نظام أساسي مركزي لإدارة نقاط النهاية لتحسين الرؤية وتبسيط العمليات

- نقطة النهاية والبريد الإلكتروني وتشفير القرص لمنع تسرب البيانات