نظام إدارة المعلومات الأمنية والأحداث (SIEM)

يوفر نظام إدارة المعلومات الأمنية والأحداث (SIEM) مراقبة وتحليل الأحداث في الوقت الفعلي بالإضافة إلى تتبع وتسجيل بيانات الأمان لأغراض الامتثال أو التدقيق.

التحدي

لقد أصبح من الواضح تمامًا أن الجرائم الإلكترونية تتزايد يوميًا. أصبح المهاجمون أكثر تعقيدًا وخطورة وأصبح اكتشافهم المناسب في الوقت المناسب تحديًا حقيقيًا. ومن الأمثلة على حوادث الأمن السيبراني الحالية التي تؤثر على تكنولوجيا المعلومات والاتصالات هجمات برامج الفدية؛ تلك البرامج الضارة التي تؤثر على قدرة المؤسسة على القيام بالأعمال والعمليات ؛ وحملات التصيد الموجهة للمديرين التنفيذيين أو المساعدين التنفيذيين أو مهندسي SCADA أو مسؤولي تكنولوجيا المعلومات أو المستخدمين المميزين الآخرين ؛ وكذلك حوادث اختراق البريد الإلكتروني، بما في ذلك الاستيلاء على الحساب أو انتحال هوية المديرين التنفيذيين؛ وايضا تسرب البيانات والسرقات؛ والهندسة الاجتماعية لجمع المعلومات الحساسة من الأفراد.

الحل

نظام إدارة المعلومات الأمنية والأحداث (SIEM) هو حل أمني يساعد المؤسسات على التعرف على التهديدات الأمنية ونقاط الضعف المحتملة قبل أن تتاح لها فرصة لتعطيل العمليات بالمؤسسة

SIEM

اكتساب رؤية مركزية

شاملة

تقوم أدوات نظام إدارة المعلومات الأمنية والأحداث (SIEM) بجمع بيانات السجل والأحداث وتجميعها للمساعدة في تحديد الاختراقات وتعقبها. يمكّن SIEM المؤسسات من الحصول على رؤية مركزية وشاملة في البيئات المنعزلة عن طريق جمع بيانات السجل والبيانات المتدفقة وتحليلها ومعرفة طبيعتها.

ما هو حل المعلومات الأمنية وإدارة الأحداث (SIEM)؟

المعلومات الأمنية وإدارة الأحداث (SIEM) هو برنامج يعمل على تحسين الوعي الأمني لبيئة تكنولوجيا المعلومات. يوفر SIEM المراقبة في الوقت الفعلي وتحليل الأحداث بالإضافة إلى تتبع وتسجيل بيانات الأمان لأغراض الامتثال أو المراجعة.

ببساطة ، SIEM هو حل أمني يساعد المؤسسات على التعرف على التهديدات الأمنية ونقاط الضعف المحتملة قبل أن تتاح لها فرصة لتعطيل العمليات التجارية. يوفر حل SIEM :

- رؤية في الوقت الحقيقي عبر أنظمة أمن معلومات المؤسسة.

- إدارة سجل الأحداث التي تدمج البيانات من مصادر عديدة.

- الترابط بين الأحداث التي تم جمعها من سجلات أو مصادر أمان مختلفة، باستخدام قواعد الشرط التي تضيف معلومات استخباراتية إلى البيانات الأولية.

- إخطارات الأحداث الأمنية التلقائية. توفر معظم أنظمة SIEM لوحات معلومات لقضايا الأمان وطرق أخرى للإخطار المباشر.

يعمل SIEM من خلال الجمع بين تقنيتين: - إدارة معلومات الأمان (SIM) ، التي تجمع البيانات من ملفات السجل لتحليلها وإعداد تقارير حول التهديدات والأحداث الأمنية ، و

- إدارة الأحداث الأمنية (SEM) ، التي تجري مراقبة النظام في الوقت الفعلي ،فهي تُعلم مسؤولي الشبكة بالمسائل المهمة وتؤسس العلاقات بين أحداث الأمان.

كيف يعمل إدارة الأحداث والمعلومات الأمنية (SIEM)؟

تتمثل الوظيفة الأساسية SIEM في اكتشاف التهديدات وإدارتها. يدعم SIEM قدرات الاستجابة للحوادث لمركز العمليات الأمنية (SOC)، والذي يتضمن الكشف عن التهديدات والتحقيق والبحث عن التهديدات وأنشطة الاستجابة والعلاج.

تعمل أدوات SIEM من خلال جمع بيانات الأحداث والسجلات التي تم إنشاؤها بواسطة الخوادم وأجهزة المستخدم النهائي ومعدات الشبكات والتطبيقات وأجهزة الأمان، مثل عوامل تصفية مكافحة الفيروسات والجدران النارية، عبر البنية التحتية للشركة وجمع هذه البيانات معًا على نظام أساسي مركزي. تحدد أدوات SIEM البيانات وتصنفها في فئات مثل عمليات تسجيل الدخول الناجحة والفاشلة ونشاط البرامج الضارة وأنشطة ضارة أخرى محتملة.

تستوعب أنظمة SIEM السجلات من أكبر عدد ممكن من المصادر وتفسرها بما في ذلك:

- جدران الحماية / أنظمة إدارة التهديدات الموحدة (UTMs)

- أنظمة كشف التسلل (IDS) وأنظمة منع التطفل (IPS)

- مرشحات الويب

- أمن نقطة النهاية

- نقاط الوصول اللاسلكية

- الموجهات الشبكية Routers

- مفاتيح التغيير Switches

- خوادم التطبيقات

- مواضع الجذب

يقوم برنامج SIEM بعد ذلك بإنشاء تنبيهات أمنية عندما يحدد مشكلات الأمان المحتملة. باستخدام مجموعة من القواعد المحددة مسبقًا، يمكن للمؤسسات تعيين هذه التنبيهات كأولوية منخفضة أو عالية.

على سبيل المثال، يمكن وضع علامة على حساب مستخدم يُنشئ 25 محاولة تسجيل دخول فاشلة في غضون 25 دقيقة باعتباره مريبًا ولكن لا يزال يتم تعيينه على أولوية أقل لأن محاولات تسجيل الدخول ربما تم إجراؤها بواسطة المستخدم الذي ربما نسي معلومات تسجيل الدخول الخاصة به.

ومع ذلك، سيتم وضع علامة على حساب المستخدم الذي ينشئ 130 محاولة تسجيل دخول فاشلة في خمس دقائق كحدث ذي أولوية عالية لأنه على الأرجح هجوم القوة الغاشمة قيد التقدم.

في حين أن بعض الحلول تختلف من حيث القدرة، فإن معظمها يقدم نفس مجموعة الوظائف الأساسية وهي:

ما هي مزايا حل إدارة المعلومات الأمنية والأحداث (SIEM)؟

بغض النظر عن حجم مؤسستك كبيرة أو صغيرة ، فإن اتخاذ خطوات استباقية لمراقبة مخاطر أمن تكنولوجيا المعلومات والتخفيف من حدتها أمر ضروري. تفيد حلول SIEM المؤسسات بعدة طرق وأصبحت مكونًا مهمًا في تبسيط سير العمل الأمني. بعض الفوائد تشمل:

التعرف المتقدم على التهديدات في الوقت الحقيقي

تعمل حلول المراقبة النشطة من SIEM عبر البنية التحتية بالكامل على تقليل المهلة اللازمة لتحديد التهديدات المحتملة للشبكة ونقاط الضعف والتعامل معها ، مما يساعد على تعزيز الموقف الأمني مع اتساع نطاق المؤسسة.

تدقيق الامتثال التنظيمي

تتيح حلول SIEM تدقيقًا مركزيًا للامتثال وإعداد التقارير عبر البنية التحتية للأعمال بالكامل. تعمل الأتمتة المتقدمة على تبسيط عملية جمع وتحليل سجلات النظام وأحداث الأمان لتقليل استخدام الموارد الداخلية مع تلبية معايير تقارير الامتثال الصارمة.

كشف التهديدات المتقدمة وغير المعروفة

بالنظر إلى مدى سرعة تغير مشهد الأمن السيبراني ، تحتاج المؤسسات إلى أن تكون قادرة على الاعتماد على الحلول التي يمكنها اكتشاف التهديدات الأمنية المعروفة وغير المعروفة والاستجابة لها. باستخدام موجزات معلومات التهديدات المتكاملة وتكنولوجيا الذكاء الاصطناعي ، يمكن لحلول SIEM التخفيف بنجاح من الانتهاكات الأمنية الحديثة مثل:

- التهديدات من الداخل – الثغرات الأمنية أو الهجمات التي تنشأ من الأفراد الذين لديهم وصول مصرح به إلى شبكات الشركة والأصول الرقمية. قد تكون هذه الهجمات نتيجة لبيانات الاعتماد المخترقة.

- هجمات التصيد الاحتيالي – هجمات الهندسة الاجتماعية التي تتنكر في شكل كيانات موثوق بها ، وغالبًا ما تُستخدم لسرقة بيانات المستخدم أو بيانات اعتماد تسجيل الدخول أو المعلومات المالية أو معلومات العمل الحساسة الأخرى.

- حقن SQL – تعليمات برمجية ضارة يتم تنفيذها عبر صفحة ويب مخترقة أو تطبيق مصمم لتجاوز إجراءات الأمان وإضافة سجلات أو تعديلها أو حذفها في قاعدة بيانات SQL.

- هجمات DDoS – هجوم رفض الخدمة الموزع (DDoS) المصمم لقصف الشبكات والأنظمة بمستويات غير قابلة للإدارة من حركة المرور ، مما يؤدي إلى تدهور أداء مواقع الويب والخوادم حتى تصبح غير قابلة للاستخدام.

- استخراج البيانات – يتم تحقيق سرقة البيانات أو البثق بشكل شائع من خلال الاستفادة من كلمات المرور الشائعة أو سهلة الاختراق على أصول الشبكة ، أو من خلال استخدام التهديد المستمر المتقدم ، أو APT.

- إجراء التحقيقات الجنائية

تعتبر حلول SIEM مثالية لإجراء تحقيقات الطب الشرعي الرقمي بمجرد وقوع حادث أمني. تسمح حلول SIEM للمؤسسات بجمع وتحليل بيانات السجل بكفاءة من جميع أصولها الرقمية في مكان واحد. يمنحهم هذا القدرة على إعادة إنشاء الحوادث السابقة أو تحليل الحوادث الجديدة للتحقيق في الأنشطة المشبوهة وتنفيذ عمليات أمنية أكثر فعالية. - تقييم الامتثال والإبلاغ عنه

يعد تدقيق الامتثال وإعداد التقارير مهمة ضرورية وصعبة للعديد من المنظمات. تقلل حلول SIEM بشكل كبير من نفقات الموارد المطلوبة لإدارة هذه العملية من خلال توفير عمليات تدقيق في الوقت الفعلي وإعداد تقارير عند الطلب للامتثال التنظيمي كلما دعت الحاجة. - مراقبة المستخدمين والتطبيقات

مع تزايد شعبية القوى العاملة عن بُعد وتطبيقات SaaS وسياسات BYOD (إحضار جهازك الخاص) ، تحتاج المؤسسات إلى مستوى الرؤية اللازم للتخفيف من مخاطر الشبكة من خارج محيط الشبكة التقليدي. تتعقب حلول SIEM جميع أنشطة الشبكة عبر جميع المستخدمين والأجهزة والتطبيقات ، مما يؤدي إلى تحسين الشفافية بشكل كبير عبر البنية التحتية بأكملها واكتشاف التهديدات بغض النظر عن مكان الوصول إلى الأصول والخدمات الرقمية.

أفضل ممارسات تطبيق SIEM

قبل أو بعد أن تستثمر في حلك الجديد، إليك بعض أفضل ممارسات تنفيذ SIEM التي يجب عليك اتباعها:

- ابدأ بالفهم الكامل لنطاق تنفيذك. حدد كيف ستستفيد شركتك على أفضل وجه من التطبيق وقم بإعداد حالات استخدام الأمان المناسبة.

- صمم وقم بتطبيق قواعد ارتباط البيانات المحددة مسبقًا عبر جميع الأنظمة والشبكات، بما في ذلك أي عمليات نشر سحابية.

- حدد جميع متطلبات امتثال عملك وتأكد من تكوين حل SIEM الخاص بك للتدقيق والإبلاغ عن هذه المعايير في الوقت الفعلي حتى تتمكن من فهم وضع المخاطر بشكل أفضل.

- كتالوج وتصنيف جميع الأصول الرقمية عبر البنية التحتية لتكنولوجيا المعلومات في مؤسستك. سيكون هذا ضروريًا عند إدارة جمع بيانات السجل، واكتشاف انتهاكات الوصول، ومراقبة نشاط الشبكة.

- قم بتأسيس سياسات BYOD (إحضار جهازك الخاص) وتكوينات تكنولوجيا المعلومات والقيود التي يمكن مراقبتها عند دمج حل SIEM الخاص بك.

- اضبط تكوينات SIEM بانتظام، مما يضمن تقليل الإيجابيات الخاطئة في تنبيهات الأمان الخاصة بك.

- توثيق وممارسة جميع خطط الاستجابة للحوادث وسير العمل لضمان قدرة الفرق على الاستجابة بسرعة لأي حوادث أمنية تتطلب التدخل.

- أتمتة حيثما أمكن باستخدام الذكاء الاصطناعي (AI) وإمكانيات التنسيق الأمني والأتمتة والاستجابة (SOAR).

- قم بتقييم إمكانية الاستثمار في MSSP (موفر خدمة الأمان المُدار) لإدارة عمليات تطبيق SIEM الخاصة بك. اعتمادًا على الاحتياجات الفريدة لعملك، قد يكون MSSPs مجهزين بشكل أفضل للتعامل مع تعقيدات تنفيذ SIEM الخاص بك بالإضافة إلى إدارة وظائفه المستمرة والحفاظ عليها بانتظام.

كيف تحصل على أقصى استفادة من حلول الأمان SIEM؟

في مركز عمليات الأمان التقليدي ، غالبًا ما تكون عمليات الاستجابة للحوادث التي تتبعها فرق الأمن السيبراني حول العالم قياسية ويمكن أن تستغرق ساعات. تعمل SOAR على أتمتة سير العمل وتسريع تأهيل التهديدات والتحقيق والاستجابة مما يقلل من أوقات الاستجابة عن طريق أتمتة أجزاء كبيرة من العملية مما يساعد فرق الأمن على تحديد أولويات التهديدات الحقيقية. يقوم بذلك من خلال التفاعل مع تقنيات الأمان الأخرى لتنفيذ الخطوات الأولية للاستجابة للحوادث تلقائيًا

IBM and SIEM

عندما يتعلق الأمر بمعلومات الأمان وإدارة الأحداث ، فمن المهم الاستثمار في حل SIEM يمكنك الوثوق به من مزود يتفهم أهمية تعزيز وضع أمان المؤسسة.

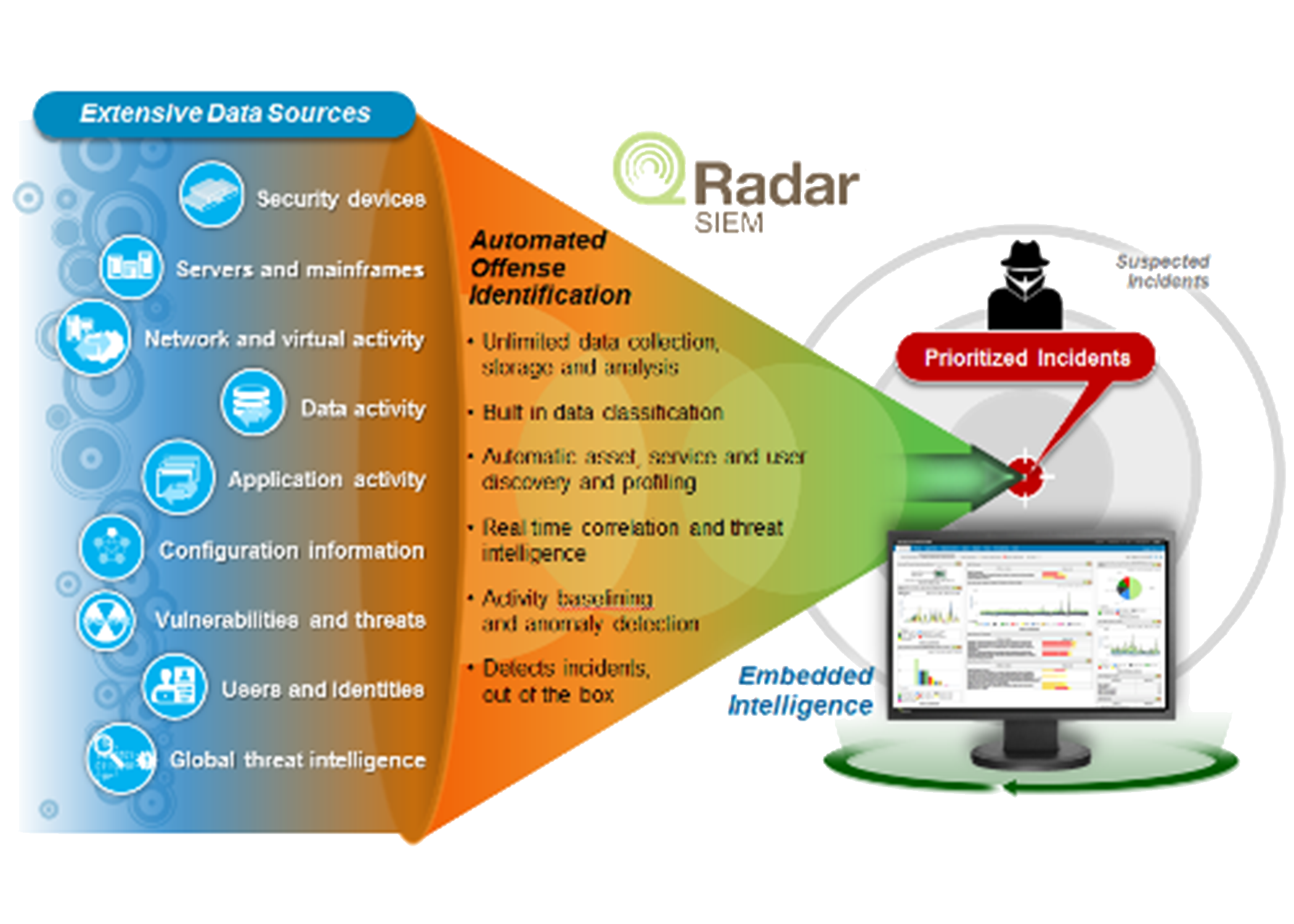

يعد IBM Security QRadar SIEM نظامًا أساسيًا للمعلومات الأمنية الشاملة مصممًا لمساعدة المؤسسات على إدارة جميع تعقيدات عمليات عمليات الأمن الخاصة بهم من منصة واحدة موحدة.

ما هي مزايا IBM QRadar SIEM؟

متوفر كحل داخل مقر الشركة أو سحابي أو SaaS ، يوفر QRadar خيارات نشر مرنة للأعمال التجارية المتطورة اليوم لتطبيق الأمن حيث تشتد الحاجة إليه. يتميز QRadar بتحليلات متقدمة ، وتحقيقات مدفوعة بالذكاء الاصطناعي ، واكتشاف التهديدات في الوقت الفعلي ، وإدارة امتثال شاملة لتكنولوجيا المعلومات ، ولديه جميع الإمكانات التي يحتاجها عملك لاكتشاف التهديدات والتحقيق فيها وتحديد أولوياتها والاستجابة لها عبر مؤسستك بالكامل مع ضمان استمرارية عملك.

أتمتة الاستخبارات الأمنية لاكتشاف التهديدات بسرعة

تم تصميم IBM QRadar SIEM لتحليل النشاط وربطه تلقائيًا عبر مصادر بيانات متعددة بما في ذلك السجلات والأحداث وتدفقات الشبكة ونشاط المستخدم ومعلومات الثغرات الأمنية وذكاء التهديدات لتحديد التهديدات المعروفة وغير المعروفة.

خدماتنا

يمكن لمهنوسونا ومستشارونا توفير وتطبيق واعداد حل ادارة المعلومات الأمنية والاحداث IBM QRadar SIEM، لتحليل بيانات السجل في الوقت الفعلي ، مما يمكّن المستخدمين من تحديد الهجمات السيبرانية وإيقافها بسرعة.