التحكم في الوصول إلى الشبكة (NAC)

يضمن التحكم في الوصول إلى الشبكة (NAC) ، المعروف أيضًا باسم التحكم في قبول الشبكة، أن المستخدمين الذين تمت مصادقتهم والأجهزة المرخصة والمتوافقة مع سياسات الأمان هم فقط من يمكنهم الدخول إلى الشبكة.

التحدي

يجب على أي منظمة أن تمنع المستخدمين غير المصرح لهم ، بما في ذلك مجرمي الإنترنت والمتسللين ولصوص البيانات وغيرهم من الجهات الفاعلة السيئة التي تحاول الوصول إلى الشبكة. ولكن يجب أن تكون الشركات أيضًا توفر بوابات للمستخدمين المصرح لهم. ينطبق هذا بشكل خاص على المؤسسات التي تسمح بالوصول عن بُعد إلى شبكة المؤسسة من أجهزة غير تابعة للشركة مثل الهواتف المحمولة وأجهزة الكمبيوتر المحمولة والأجهزة اللوحية أو الشركات التي تسمح للموظفين العاملين في المكتب باستخدام الأجهزة الشخصية. يخلق كلا السيناريوهين مخاطر أمنية تتطلب من المؤسسات معالجة أمان الشبكة.

الحل

يوفر التحكم في الوصول إلى الشبكة (NAC) إمكانية الرؤية والتحكم في الوصول والامتثال المطلوبة لتعزيز البنية التحتية لأمان الشبكة.

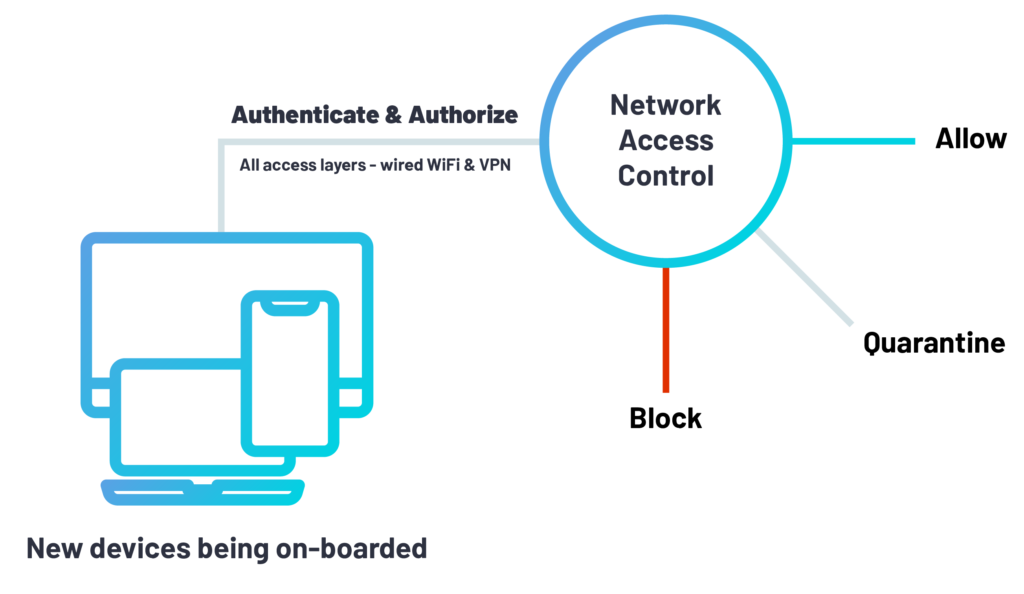

يمكن لنظام NAC رفض وصول الشبكة إلى الأجهزة غير المتوافقة ، أو وضعها في منطقة معزولة ، أو منحها وصولاً مقيدًا فقط إلى موارد الحوسبة ، وبالتالي منع الأشياء غير الآمنة من إصابة الشبكة.

NAC

أضف طبقة من

الحماية إلى الشبكة

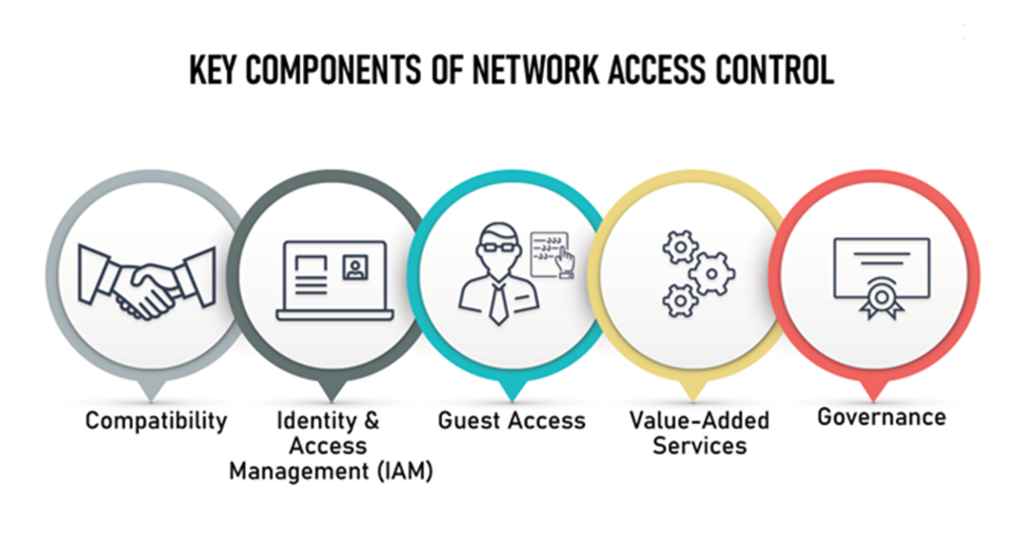

يلعب NAC دورًا رئيسيًا في الحفاظ على امتيازات الوصول مع ضمان تمتع المستخدمين الضيوف باتصال سلس وتجربة عامة جيدة.

ما هو التحكم في الوصول إلى الشبكة؟

التحكم في الوصول إلى الشبكة (NAC) هو برنامج أمان يمكن للشركات استخدامه للتحكم في مقدار ومستوى الوصول إلى شبكاتهم.

هناك العديد من أدوات NAC المتاحة ، وغالبًا ما يتم تنفيذ الوظائف بواسطة خادم الوصول إلى الشبكة. يقيد التحكم الفعال في الوصول إلى الشبكة الوصول إلى تلك الأجهزة المصرح بها والمتوافقة فقط مع سياسات الأمان ، مما يعني أن لديها جميع تصحيحات الأمان المطلوبة وبرامج مكافحة التطفل. يحدد مشغلو الشبكة سياسات الأمان التي تحدد الأجهزة أو التطبيقات التي تتوافق مع متطلبات أمان نقطة النهاية وسيسمح لها بالوصول إلى الشبكة.

بشكل أساسي ، تهدف NAC إلى معالجة مسألتين:

- المصادقة : يجب منح حق الوصول إلى الشبكة للأجهزة المصرح بها فقط ، مثل الكمبيوتر المحمول الشخصي للموظف. في المقابل ، يجب حظر الأجهزة الضارة للقرصنة من الشبكة.

- الامتثال : تُمنح الأجهزة المصادق عليها إذنًا عندما تفي بالمعايير الإضافية. يتضمن ذلك اجتياز اختبارات لأنماط مكافحة الفيروسات الحالية ومتطلبات مستوى تصحيح نظام التشغيل.

كيف يحمي حل التحكم في الوصول شبكتك؟

يوفر أمان شبكة NAC إمكانية رؤية كل شيء متصل بالشبكة ، فضلاً عن القدرة على التحكم في تلك الأجهزة والمستخدمين ، بما في ذلك الاستجابات الديناميكية والآلية. يلعب دورًا في تعزيز البنية التحتية لأمان الشبكة بشكل عام.

يمكن للحل الذي يعمل بشكل صحيح منع الوصول إلى المستخدمين أو الأجهزة غير المتوافقة ، أو وضعها في الحجر الصحي ، أو تقييد الوصول إلى عدد صغير من موارد الشبكة ، منفصلة عن بقية الشبكة. تدعم سياسة التحكم في الوصول إلى الشبكة بشكل عام ما يلي:

- المصادقة والترخيص للمستخدمين والأجهزة

- تعريف المستخدم والجهاز

- رفض الأجهزة غير المؤمنة

- العزل للأجهزة غير المؤمنة

- تقييد الوصول إلى الأجهزة غير الآمنة

- إدارة دورة حياة السياسة

- تقييم الوضع الأمني العام

- الاستجابة للحوادث من خلال تطبيق السياسة

- منح وصول شبكة للزائر

ما هي أهمية التحكم في الوصول إلى الشبكة؟

يعد NAC أمرًا بالغ الأهمية للشركات الحديثة لأنه يسمح للمؤسسات بمراقبة الأجهزة والمستخدمين – المصرح لهم وغير المصرح لهم – الذين يحاولون الوصول إلى الشبكة.

يشمل المستخدمون غير المصرح لهم مجرمي الإنترنت والمتسللين ولصوص البيانات وغيرهم من الجهات الفاعلة السيئة التي يجب على المؤسسة منعها. ولكن يجب أن تكون الشركات أيضًا حراس بوابات للمستخدمين المصرح لهم. ينطبق هذا بشكل خاص على المؤسسات التي تسمح بالوصول عن بُعد إلى شبكة المؤسسة من أجهزة غير تابعة للشركة مثل الهواتف المحمولة وأجهزة الكمبيوتر المحمولة والأجهزة اللوحية أو الشركات التي تسمح للموظفين العاملين في المكتب باستخدام الأجهزة الشخصية. يخلق كلا السيناريوهين مخاطر أمنية تتطلب من المؤسسات معالجة أمان الشبكة.

NAC هو أحد جوانب أمان الشبكة. يوفر رؤية للأجهزة والمستخدمين الذين يحاولون الوصول إلى شبكة المؤسسة. ويتحكم في من يمكنه الوصول إلى الشبكة ، بما في ذلك رفض وصول هؤلاء المستخدمين والأجهزة التي لا تتوافق مع سياسات الأمان. تساعد حلول وأدوات NAC الشركات على التحكم في الوصول إلى الشبكة ، وضمان الامتثال وتقوية البنية التحتية لتكنولوجيا المعلومات.

قدرات NAC

تتفوق NAC في معالجة عدة أنواع تقليدية من الاحتياجات الأمنية:

- رؤية الشبكة التقليدية: يمكن أن تساعد NAC في تحديد الأجهزة الموجودة على شبكتك ومن يمكنه الوصول إليها وكيف يمكنهم مشاركة الموارد مع بعضهم البعض.

- تقنية أمان نقطة النهاية: تساعد NAC على ضمان حماية نقاط نهاية الشبكة – بمعنى الموارد المادية أو الافتراضية التي يمكنها إرسال البيانات أو استقبالها عبر الشبكة – ضد نقاط الضعف المعروفة.

- المصادقة: تضمن سياسات NAC قيام المستخدمين والأجهزة بالمصادقة بشكل صحيح قبل السماح لهم باستخدام شبكة ، على سبيل المثال ، بمنع الكمبيوتر من الانضمام إلى شبكة لاسلكية ما لم يُدخل المستخدم عبارة المرور الصحيحة.

- فرض أمان الشبكة: يمكن لـ NAC تحديد الحالات التي لا تتوافق فيها الأجهزة مع سياسات المصادقة أو الأمان.

ما هو خادم الوصول إلى الشبكة؟

يتم تنفيذ العديد من وظائف NAC بواسطة خادم الوصول إلى الشبكة. خادم الوصول للشبكة التقليدية هو خادم يقوم بوظائف المصادقة والترخيص من خلال التحقق من معلومات تسجيل دخول المستخدم. المعروف أيضًا باسم بوابة الوصول إلى الوسائط أو خادم الوصول عن بُعد ، يتعامل خادم الوصول إلى الشبكة مع عمليات تسجيل الدخول عن بُعد ، ويؤسس اتصالات بروتوكول من نقطة إلى نقطة ويضمن أن المستخدمين المصرح لهم يمكنهم الوصول إلى الموارد التي يحتاجون إليها.

يمكن لخادم الوصول إلى الشبكة أن يعمل بعدة طرق ، مثل ما يلي:

- مزود خدمة الإنترنت: يمكّن العملاء المصرح لهم من الوصول إلى الإنترنت.

- شبكة افتراضية خاصة (VPN): تمنح المستخدمين البعيدين الوصول إلى شبكة وموارد مؤسسة خاصة.

- نقل الصوت عبر بروتوكول الإنترنت: يسمح للمستخدمين بالوصول إلى تطبيقات الاتصال عبر الإنترنت.

يمكن لخادم الوصول إلى الشبكة أيضًا دعم ما يلي:

- موازنة حمل الشبكة لتوزيع حركة المرور وتحسين الموثوقية والأداء ؛

- إدارة موارد الشبكة لإدارة وتخصيص الموارد لعمليات الربط الشبكي ؛ و

- جلسات مستخدم الشبكة لتتبع المستخدمين وتخزين بياناتهم واستمرار حالتهم المحددة.

ما هي حالات الاستخدام الشائعة للتحكم في الوصول إلى الشبكة؟

إذا كانت سياسة أمان المؤسسة تسمح بأي من الظروف التالية ، فعليها التفكير مليًا في التحكم في الوصول إلى الشبكة لضمان أمان المؤسسة:

- إحضار جهازك الخاص (BYOD): أي مؤسسة تسمح للموظفين باستخدام أجهزتهم الخاصة أو أخذ أجهزة الشركة إلى المنزل تحتاج إلى التفكير فيما يتجاوز جدار الحماية لضمان أمان الشبكة. ينشئ كل جهاز ثغرة أمنية قد تجعل من الممكن لمجرمي الإنترنت الالتفاف على ضوابط الأمان التقليدية.

- الوصول إلى الشبكة لغير الموظفين: تحتاج بعض المؤسسات إلى منح حق الوصول إلى الأشخاص أو الأجهزة الموجودة خارج المؤسسة ولا تخضع لنفس ضوابط الأمان. قد يحتاج البائعون والزوار والمقاولون جميعًا إلى الوصول إلى شبكة الشركة من وقت لآخر ، ولكن ليس إلى جميع أجزاء الشبكة وليس كل يوم.

- استخدام أجهزة إنترنت الأشياء: أدى إنترنت الأشياء إلى انتشار الأجهزة التي قد تطير تحت رادار ضوابط الأمان التقليدية ، وغالبًا ما تكون خارج المبنى المادي للشركة ، ولكنها لا تزال متصلة بشبكة الشركة. يمكن لمجرمي الإنترنت استغلال هذه الأجهزة التي تم التغاضي عنها بسهولة لإيجاد طريقهم إلى قلب الشبكة دون ضوابط كافية للوصول إلى الشبكة. يعد التحكم في الوصول إلى الشبكة جانبًا مهمًا من حلول أمان الحافة.

- NAC للأجهزة الطبية : يمكن استخدام الأجهزة الطبية التي تجمع البيانات عن المرضى أو ، في بعض الحالات ، المزروعة بداخلهم ، كبوابات لجمع البيانات الحساسة ، مثل المعلومات الصحية المحمية أو الأنظمة المالية. يمكن أن يخفف NAC من هذه التهديدات عن طريق تجزئة الأجهزة الطبية من بقية الشبكة لتقليل سطح الهجوم. يمكنه أيضًا ضمان توصيل الأجهزة الطبية فقط عند الضرورة ، مما يساعد أيضًا في تقليل فرصة الهجوم.

- الاستجابة للحوادث: غالبًا ما يكون دور NAC في الاستجابة للحوادث مهمًا. يمكن تكوين حلول التحكم في الوصول إلى الشبكة لفرض سياسات الأمان تلقائيًا ومشاركة المعلومات السياقية وعزل الأجهزة غير الآمنة عن الوصول إلى أجزاء أخرى من الشبكة.

كيف يعمل حل التحكم في الوصول إلى الشبكة؟

لفهم كيف يمكن أن يساعد ، يجب علينا أولاً أن نفهم كيف يعمل.

سيتم تحميل ترخيص حل NAC الذي اشتريته على خادم فعلي أو جهاز افتراضي (يُعرف أيضًا باسم خادم افتراضي).

ومع ذلك ، ستحتاج إلى محترف معتمد في تنفيذ هذا المنتج لبدء العمل – NAC ليس شيئًا يمكنك تنزيله وتنفيذه بنفسك.

بعد ذلك ، يعمل التحكم في الوصول إلى الشبكة من خلال استخدام Active Directory (أو نظام دليل آخر / أنظمة مصادقة متعددة) ويسمح لك بإنشاء قائمة بالقواعد – أو السياسات – التي يفرضها على كل جهاز يحاول الوصول إلى شبكتك.

بهذه الطريقة يمكنك توفير مستويات مختلفة من الوصول إلى الشبكة بناءً على هويتك وما تحتاجه.

على سبيل المثال ، إذا كنت تعمل في كلية وكنت مسؤول شبكة ، فستتمتع بأكبر قدر من الوصول إلى الشبكة ، في حين أن CMO سيكون له وصول أقل ولكن لا يزال أكثر من طالب جامعي ، وسيكون للطالب الجامعي إمكانية وصول أكبر من ضيف على الشبكة.

فكر في NAC على أنه الحارس الخاص بك وشبكتك هي النادي الذي يريد الجميع الدخول إليه. ينظر الحارس إلى هويتك ، ويتأكد من أنك على القائمة ، ويرى ما إذا كانت ملابسك تلتزم بقواعد اللباس ، وما إلى ذلك. بعد ذلك ، بناءً على مستواك ، يحدد مستوى الذي يُسمح لك بالذهاب إليه – وصولاً إلى صالة كبار الشخصيات.

يعد هذا حلاً قيمًا للشركات التي لديها الكثير من الأشخاص الراغبين في الانضمام إلى “شبكة النادي” الخاصة بهم.