إدارة الهوية والوصول (IAM)

تمكّن أنظمة إدارة الهوية والوصول مؤسستك من إدارة مجموعة من الهويات بما في ذلك الأشخاص والبرامج والأجهزة مثل الروبوتات وأجهزة إنترنت الأشياء. باستخدام إدارة الهوية والوصول (IAM)، يمكن للمسؤولين إعداد وتعديل أدوار المستخدم ، وتتبع نشاط المستخدم والإبلاغ عنه ، وفرض سياسات الامتثال التنظيمية والمتعلقة بالشركات لحماية أمان البيانات وخصوصيتها.

التحدي

تواجه أقسام تكنولوجيا المعلومات في المؤسسات اليوم التحدي المتزايد التعقيد المتمثل في توفير الوصول الدقيق إلى موارد المعلومات ، باستخدام المعلومات السياقية حول المستخدمين والطلبات ، مع تقييد الوصول غير المصرح به إلى بيانات الشركة الحساسة بنجاح. فيما يلي أكثر التحديات المعروفة التي يواجهها مسؤولو تكنولوجيا المعلومات:

- قوة عاملة موزعة بشكل متزايد: مع انتشار الموظفين في جميع أنحاء البلد أو حتى في العالم ، تواجه فرق تكنولوجيا المعلومات في المؤسسة تحديًا أكثر صعوبة.

- التطبيقات الموزعة: مع زيادة التطبيقات الموزعة ، تأتي زيادة تعقيد إدارة هويات المستخدمين لتلك التطبيقات.

- توافر الحل الإنتاجي: بدون نظام IAM مركزي ، يجب على موظفي تكنولوجيا المعلومات توفير الوصول يدويًا. كلما استغرق المستخدم وقتًا أطول للوصول إلى تطبيقات الأعمال المهمة ، قلت إنتاجيته.

- أحضر جهازك الخاص (BYOD): تمتلك كل شركة تقريبًا نوعًا من سياسة BYOD. قد يواجه موظفو تكنولوجيا المعلومات صعوبة في إدارة من لديه امتيازات الوصول إلى بيانات الشركة والأجهزة التي يستخدمونها للوصول إليها.

- مشاكل كلمة المرور: عندما يواجه الموظفون مشكلة في كلمات المرور الخاصة بهم ، فإنهم غالبًا ما يتصلون بفريق تكنولوجيا المعلومات للحصول على المساعدة ، والتي يمكن أن تستنزف الموارد المهمة بسرعة وبشكل متكرر.

- الامتثال التنظيمي: ضمان دعم العمليات مثل تحديد امتيازات الوصول لموظفين محددين ، وتتبع موافقات الإدارة للوصول الموسع ، والتوثيق

الحل

إدارة الهوية والوصول

يمكّن حل إدارة الهوية والوصول (IAM) القوي المؤسسات من زيادة إنتاجية الموظفين وتعزيز أوضاعهم الأمنية العامة. فقد أصبح IAM ذو أهمية متزايدة للحماية من التهديدات السيبرانية الخارجية وضمان وصول المستخدمين المناسبين إلى المعلومات الصحيحة.

IAM

قم بتبسيط وصول

المستخدم وتأمين البيانات باستخدام حل إدارة الهوية والوصول

إن التأكد من توفير الوصول المناسب يقطع شوطًا طويلاً في التخفيف من المخاطر وتحسين الوضع الأمني لمؤسستك. ابدأ في أن تكون استباقيًا في نهج الأمان الخاص بك.

ما هي إدارة الهوية والوصول (IAM)؟

تضمن إدارة الهوية والوصول (IAM) أن الأشخاص المناسبين والأدوار الوظيفية في مؤسستك (الهويات) يمكنهم الوصول إلى الأدوات التي يحتاجونها لأداء وظائفهم. فهي تمكّن أنظمة إدارة الهوية والوصول مؤسستك من إدارة تطبيقات الموظفين دون تسجيل الدخول إلى كل تطبيق كمسؤول.

كما تمكّن أنظمة إدارة الهوية والوصول مؤسستك من إدارة مجموعة من الهويات بما في ذلك الأشخاص والبرامج والأجهزة مثل الروبوتات وأجهزة إنترنت الأشياء.

ماهي مكونات IAM؟

1. تسجيل الدخول الأٌحادي

تسجيل الدخول الأحادي (SSO) هو شكل من أشكال التحكم في الوصول يمكّن المستخدمين من المصادقة مع تطبيقات أو أنظمة برمجية متعددة باستخدام تسجيل دخول واحد ومجموعة واحدة من بيانات الاعتماد. يعتمد التطبيق أو الموقع الذي يحاول المستخدم الوصول إليه على طرف ثالث موثوق به للتحقق من أن المستخدم هو نفسه كما يقول ، مما يؤدي إلى:

– تجربة مستخدم محسنة

– تقليل إجهاد استخدام كلمة المرور

– إدارة مبسطة لكلمات المرور

– تقليل مخاطر الأمان للعملاء والشركاء والموردين

– استخدام محدود لبيانات الاعتماد

– تحسين حماية الهوية

2. المصادقة متعددة العوامل

تتحقق المصادقة متعددة العوامل من هوية المستخدم بمتطلبات إدخال بيانات اعتماد متعددة وتقديم عوامل مختلفة:

– شيء يعرفه المستخدم: كلمة مرور

– شيء يمتلكه المستخدم: رمز مميز أو رمز يتم إرساله إلى المستخدم عبر البريد الإلكتروني أو الرسائل القصيرة ، أو إلى منشئ رموز الأجهزة ، أو إلى تطبيق مصدق مثبت على الهاتف الذكي للمستخدم

– شيء خاص بالمستخدم ، مثل معلومات البصمة

3. المصادقة على أساس المخاطر

عندما يحاول المستخدم تسجيل الدخول إلى أحد التطبيقات ، يبحث حل المصادقة القائم على المخاطر في الميزات السياقية مثل الجهاز الحالي أو عنوان IP أو الموقع أو الشبكة لتقييم مستوى المخاطر.

بناءً على ذلك ، سيقرر ما إذا كان سيتم السماح للمستخدم بالوصول إلى التطبيق ، أو مطالبتهم بإرسال عامل مصادقة إضافي ، أو رفض وصولهم. يساعد ذلك الشركات على تحديد مخاطر الأمان المحتملة على الفور ، واكتساب نظرة أعمق لسياق المستخدم ، وزيادة الأمان من خلال عوامل المصادقة الإضافية.

4. إدارة البيانات

حوكمة البيانات هي العملية التي تمكّن الشركات من إدارة توفر بياناتها وسلامتها وأمانها وسهولة استخدامها. يتضمن ذلك استخدام سياسات ومعايير البيانات حول استخدام البيانات لضمان أن البيانات متسقة وجديرة بالثقة ولا يساء استخدامها. تعد إدارة البيانات مهمة في حل IAM حيث تعتمد أدوات الذكاء الاصطناعي والتعلم الآلي على الشركات التي تمتلك بيانات عالية الجودة.

5. إدارة الهوية الموحدة

إدارة الهوية الموحدة هي عملية مشاركة المصادقة حيث تشارك الشركات الهويات الرقمية مع شركاء موثوق بهم. يتيح ذلك للمستخدمين استخدام خدمات شركاء متعددين باستخدام نفس الحساب أو بيانات الاعتماد. يعد تسجيل الدخول الأحادي مثالاً على هذه العملية عمليًا.

6. صفر الثقة

يعمل نهج صفر الثقة Zero-Trust على نقل الشركات بعيدًا عن الفكرة التقليدية المتمثلة في الوثوق بكل شخص أو كل شيء متصل بشبكة أو خلف جدار حماية. لم يعد هذا العرض مقبولًا، نظرًا لاعتماد السحابة والأجهزة المحمولة التي تعمل على توسيع مكان العمل إلى ما وراء الجدران الأربعة للمكتب وتمكين الأشخاص من العمل من أي مكان. تعد IAM أمرًا بالغ الأهمية في هذا النهج، حيث إنها تتيح للشركات تقييم الأشخاص الذين يصلون إلى مواردهم والتحقق منها باستمرار

لماذا تحتاج IAM؟

تحتاج الشركات إلى IAM لتوفير الأمان عبر الإنترنت ولزيادة إنتاجية الموظفين.

- حماية. غالبًا ما يكون للأمان التقليدي نقطة فشل واحدة – كلمة المرور. إذا تم اختراق كلمة مرور المستخدم – أو ما هو أسوأ من ذلك ، عنوان البريد الإلكتروني لاسترداد كلمة المرور – تصبح مؤسستك عرضة للهجوم. تعمل خدمات IAM على تضييق نقاط الفشل ودعمها بأدوات للكشف عن الأخطاء عند ارتكابها.

- إنتاجية. بمجرد تسجيل الدخول إلى بوابة IAM الرئيسية الخاصة بك ، لم يعد الموظف لديك مضطرًا للقلق بشأن امتلاك كلمة المرور الصحيحة أو مستوى الوصول الصحيح لأداء واجباته. لا يقتصر الأمر على حصول كل موظف على مجموعة كاملة من الأدوات لوظائفهم فحسب ، بل يمكن إدارة وصولهم كمجموعة أو دور بدلاً من كل فرد ، مما يقلل عبء العمل على متخصصي تكنولوجيا المعلومات لديك.

كيف تعمل IAM؟

تؤدي حلول إدارة الهوية عمومًا مهمتين:

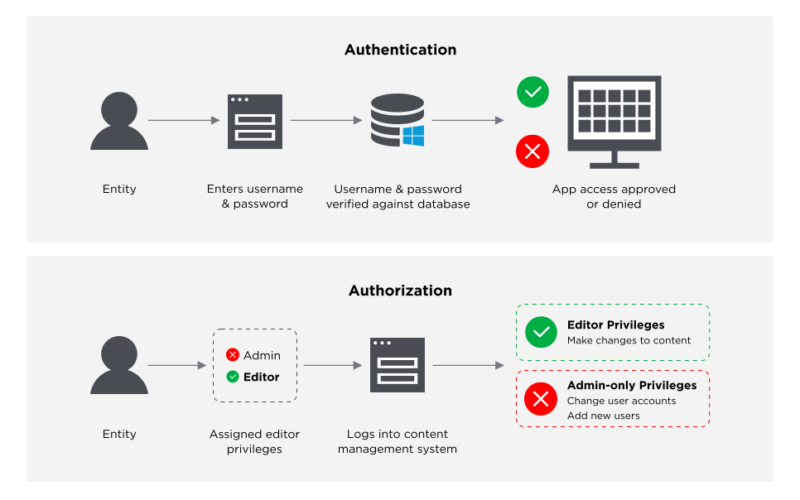

- تؤكد IAM أن المستخدم أو البرنامج أو الجهاز هو من يقولون عن طريق مصادقة بيانات الاعتماد الخاصة بهم بالتطابق مع قاعدة لبايانات. تعد أدوات الهوية السحابية لـ IAM أكثر أمانًا ومرونة من حلول اسم المستخدم وكلمة المرور التقليدية.

- تمنح أنظمة إدارة الوصول إلى الهوية المستوى المناسب فقط من الوصول. بدلاً من اسم المستخدم وكلمة المرور اللذين يسمحان بالوصول إلى مجموعة برامج كاملة ، تسمح IAM بتقسيم شرائح الوصول الضيقة ، أي المحرر والمشاهد والمعلق في نظام إدارة المحتوى.

هل IAM في مكان العمل أم على السحابة؟

في الماضي ، كانت معظم حلول إدارة الوصول والهوية تتم إدارتها بواسطة خادم قائم بالمؤسسة، والتي كانت تسمى محليًا. تتم الآن إدارة معظم خدمات IAM بواسطة مزود خدمات على السحابة لتجنب تكاليف الصيانة المادية للمؤسسة، وكذلك لضمان إستمرارية التشغيل والأنظمة الموزعة والمتكررة وكذلك الإستجابة السريعة طبقا لاتفاقيات مستوى الخدمة